Последовательное развитие информационной безопасности современных российских компаний

Consistent development of information security of modern russian companies

Авторы

Аннотация

Статья посвящена исследованию обобщенных данных об эффективности применения организационных, законодательных и программно-технических мер обеспечения информационной безопасности российского бизнеса и общества. В написании статьи были использованы статистическое обобщение данных, сравнительный анализ, и имитационное моделирование ситуации. Научная новизна заключается в авторской трактовке сущности информационной безопасности и описании аспектов использования разного типа технологий искусственного интеллекта, при построении систем информационной защиты современных российских компаний.

Ключевые слова

информационная безопасность, информационная безопасность российских компаний, обеспечение информационной безопасности, технологии искусственного интеллекта, цифровизация экономики, онлайн-атака, спам-фишинга, веб-скримменг, интернет-банкинга, ботнеты, фреймворки, аутоидентификация.

Финансирование

Работа выполнена в рамках мероприятия MMT-2023: IV Международный конкурс научных статей молодых исследователей “Modern Management Technology 2023” (Наука и образование ON-LINE)

Рекомендуемая ссылка

Комарова Оксана Михайловна, Камышникова Дарья Сергеевна. Последовательное развитие информационной безопасности современных российских компаний // Современные технологии управления. ISSN 2226-9339. — №1 (101). Номер статьи: 10103. Дата публикации: 31.03.2023. Режим доступа: https://sovman.ru/en/article/10103/

DOI 10.24412/2226-9339-2023-1101-3

Authors

Abstract

The article is devoted to the study of generalized data on the effectiveness of the application of organizational, legislative, software and technical measures to ensure information security of Russian business and society. In writing the article, statistical generalization of data, comparative analysis, and simulation modeling of the situation were used. The scientific novelty lies in the author's interpretation of the essence of information security and the description of aspects of the use of various types of artificial intelligence technologies in the construction of information security systems of modern Russian companies.

Keywords

information security, information security of Russian companies, information security, artificial intelligence technologies, digitalization of the economy, online attack, spam phishing, web scamming, internet banking, botnets, frameworks, auto-identification.

Project finance

The work was carried out as part of the MMT-2023 event: IV International Competition of Scientific Articles for Young Researchers “Modern Management Technology 2023” (Science and Education ON-LINE)

Suggested citation

Komarova Oksana Mikhaylovna, Kamyshnikova Darya Sergeyevna. Consistent development of information security of modern russian companies // Modern Management Technology. ISSN 2226-9339. — №1 (101). Art. # 10103. Date issued: 31.03.2023. Available at: https://sovman.ru/en/article/10103/

Введение

Сегодняшняя трансформация социально-экономической системы реализуется по средствам цифровизации экономики, которая связана с внедрением и использованием информационно-коммуникационных технологий (далее ИКТ) практически во всех сферах общественной жизнедеятельности. Данный тип технологий связан с быстрым развитием информационно-инновационной сферы, средств и методов передачи данных. Использование ИКТ преобразует процессы сбора, обработки, систематизации, передачи и хранения информации в особый тип товара (услуг). Данный товар с современных социально-политических и экономических условиях имеет особую ценность, т.к. кумулирует в себе технологически и научные знания, деловые сведения, корпоративные и личные данные индивидуумов. Кража, утечка и подделка их может привести к финансовым потерям, распаду семьи или краху организации. Следовательно, сама информация, ее носители и система циркуляции требует защиты. Защита информации, источников ее формирования, каналов связи и ее получателей образует систему информационной безопасности, в которой информация хранится и работает.

Обеспечение информационной безопасности представляет собой особый вид деятельности по предотвращению утечки защищенной информации, а также несанкционированного и непреднамеренного воздействия с целью причинения вреда свойствам ее носителей, т.е. элементам информационной инфраструктуры.

Результаты исследований

Обращаясь к трактовке информационной безопасности, представленной в Рекомендациях по стандартизации (Р 50.1.053-2005) «Информационные технологии», отметим, что это определенное состояние защищенности информационной технологии, обеспечивающей безопасность обработки информации, а также автоматизированной информационной системы в которой она реализуется. Таким образом, обеспечение информационной безопасности в условиях компьютеризации и господства Интернет технологий в основных отраслях и сферах человеческой деятельности связано с качеством функционирования IT-специалистов и системных администраторов (лиц которые занимаются вопросами безопасности и сохранности, как информационных данных, так и существующей информационной инфраструктуры). В рамках указанной деятельности данные специалисты осуществляют меры, такие как шифрование, кодирование, настройку идентификации и аутоидентификации, регуляторику процессов доступа к информации и контроля принципов ее использования (т.е. контроля информационной этики), обнаружение и пресечение несанкционированного к данным доступа и т.д., благодаря которым обеспечивается целостность, конфиденциальность, доступность информации.

Объективной причиной зарождения и развития информационной безопасности послужило появление средств информационных коммуникаций, которые в начале 17 века имели форму дешифрованных депеш доставляемых курьерами до вышепоставленных государственных лиц. Далее начиная с 1816 года, в виду изобретения таких средств передачи информации, как электро- и радиосвязь, данные коммуникации существенно модифицировались. В результате для передачи информации стали использоваться помехоустойчивое кодирование, именуемое «белый шум» и декодирование сообщений. Затем с переходом к 1936 году на более высокий технический уровень упомянутых устройств, в частности на радиолокационные и гидроакустические способы передачи информационных данных, для обеспечения информационной безопасности стали использовать системы активной маскировки и пассивной имитации радиоэлектронных помех. Следующим этапом развития средств информационной коммуникации стал послевоенный период, связанный с разработкой и внедрением электронно-вычислительных машин. Так с 1947 года в качестве способов защиты информации, активно использовалось физическое ограничение доступа к упомянутым устройствам при использовании системы «парольной защиты». С 1973 года начинается период внедрения и использования сверх мобильных коммуникационных устройств с переходом к 1985 году от локальных информационно-коммуникационных сетей к глобальной сети, именуемой Интернет и использованием космических средств радиосвязи, т.е. спутниковой связи. В данный период в рамках обеспечения информационной безопасности формируется в первую очередь информационное право, разрабатываются криптографические программные решения, антивирусные программы, системы демодуляции сигнала, другими словами, детектирование и т.п. Однако, перечисленные инструменты, системы и устройства, так и не решили до конца проблему информационной безопасности. Они легли в основу череды новых вопросов о возможности построения идеальной архитектуры информационной безопасности современного человека.

В настоящее время, в век цифровой глобализации информационные угрозы ускоряются, масштабируются и усложняются в своих видах. В текущий момент времени информационные угрозы принято классифицировать на:

- Утечку (кражу) информации ввиду цифрового пиратства и шпионажа, осуществляемых с помощью взлома аккаунтов, фишинговых рассылок, веб-скримменга, ботнетов, временного захвата контроля над популярными мессенджерами и каналами интернет-сообществ;

- Повреждение информации ввиду вирусных атак и киберпреступной эксплуатации уязвимостей и/или шпионской ПО;

- Нелегальное использование носителей информации в виду попыток использования мобильного софта, программных платформ (фреймворков), а также умышленного и неумышленного нарушения правил работы с носителями;

- Повреждение системы хранения информации ввиду хакерских атак, внедрения трояна, структурных взломов и скомпрометированного доступа через VPN или RDP к IT-инфраструктуре персональных пользователей и т.д.

Формирование эффективной системы информационной безопасности от подобного рода угроз является первоочередной задачей для всех хозяйствующих субъектов. Системы, которая будет включать в себя:

- Прочные законодательные основы для регламентации деятельностиспециалистов по информационной безопасности.

- Современные методы информационной защите.

- Инновационный инструментарий.

- Высококвалифицированную когорту специалистов в информационной сфере.

Существенную роль в обеспечении гарантированной корпоративной информационной безопасности формирует использование технологий искусственного интеллекта и машинного обучения, а также интеллектуальные IT-решения.

Изначально, по данным исследования, проводимого аналитическим агентством Group-IB при участии канала Anti-Malware.ru и поддержке Инновационного центра «Сколково», технологии искусственного интеллекта (далее ИИ) активно использовались киберзлоумышленниками при совершенствовании и автоматизации кибератак (т.е. DDoS-атак, которые подразумевают взлом компьютерной системы или сетевой службы для захвата свободных ресурсов и последующего хищения/утечки данных), осуществляемых в форме спам-фишинга для слома и изоляции известных программных средств защиты. Данные действия привели в 2022 г. к пятикратному росту (порядка 311 баз было похищено) утечек и публичный доступ баз данных компаний осуществляющих деятельность в абсолютно разных сферах экономики. Это принесло убытки порядка 3,2 трлн. долларов в год, которые по отношению к данным за 2021 год увеличились на 14,8%. При этом большая часть атак приходится на децентрализованные финансовые потоки (DeFi). Также были причинены имиджевые потери 18-ти крупнейшим российским компаниям.

Кроме этого, наблюдается беспрецедентный рост онлайн-атак на информационные системы персональных данных. По данным Центра стратегических и международных исследований (СSIC) только за последний 2022 год число АРТ-атак увеличилось почти в трое с 700 млн. приходящихся на 2019 год до 20 млрд. к концу 2022 года, и на 56,87% сетевых атак до 7,21 трлн. ед., хотя еще в 2019 году численность данного типа атак составляла 4,1 трлн. ед.

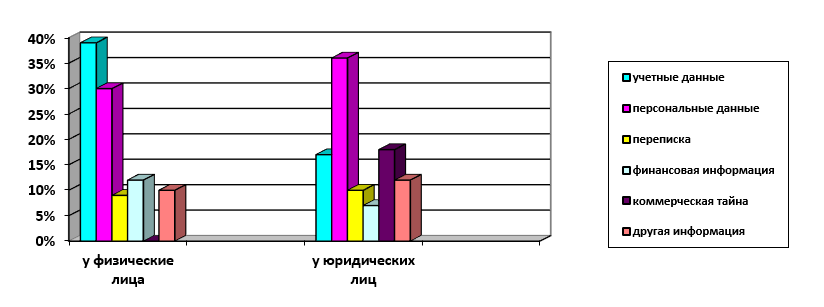

Представим графически структуру и объемы украденных данных, как у физических, так и у юридических лиц ввиду причинения различного рода кибератак, 67% которых носит целенаправленный характер.

Рисунок 1. Типологическая структура украденных данных

Для того чтобы справиться с растущими объемами атак каждой отдельно взятой организации на современном этапе необходимо выстроить собственную систему информационной безопасности, представляющую собой сложный комплекс разноцелевых служб, направленных на борьбу с каждым отдельно взятым видом (классом) киберугроз. Данные службы и системы должны активно внедрять все существующие меры и инструменты по защите информационных массивов компании, а частности, такие как инструменты информационно-правовой, инженерно-технической, программно-аппаратной и криптографической защиты компаний осуществляющих деятельность в секторе децентрализованных финансов (например, крипто платформы, кроссчейн-мостов и др.).

Вообще объекты, объемы и направленность массивов информации, которые подлежат защите, компании определяют самостоятельно, признав их конфиденциальными. К таким объектам обычно относятся: персональные данные, программы и программные продукты, базы данных, архивы электронной почты, документацию по внутренней переписке, данные НИОКР, стратегические планы, финансовую аналитику и научно-методическую информацию.

Для обеспечения максимально своевременной, эффективной, высокоскоростной защиты в современных условиях необходимо вводить технологии «Аrtificial Intellect and Мachine deep learning» [5, с.58], помогающих своевременно обнаруживать и прогнозировать возможные сценарии реагирования на отдельные виды DDoS-атак и целевых киберугроз. Внедрение, например, технологии предиктивной (другими словами прогнозной) аналитики типа UEBA (User and Entity Behavior Analytics), системы поведенческого анализа, платформенного продукта ЕDR и NDR, систем раннего детектирования угроз и т.д., способных сократить временные затраты на обнаружение потенциальных проблем, автоматизировать реагирование на подобные инциденты в будущем, а также проконтролировать соблюдение всех введенных нормативных актов и регламентов работы.

Достоинства внедрения и использования технологий ИИ в качестве инструмента последовательного развития информационной безопасности представим в таблице 1.

Таблица 1 – Достоинства основных типов технологий ИИ используемых в системе информационной безопасности

| № | Категория технологий ИИ | Наименование технологий ИИ | Снижение доли атак, за счет использования технологий ИИ | Особенности технологий ИИ |

| 1 | Аналитическая платформа | Endpoint Detection Response | 32,5% | Обнаруживают целевые и системные атаки, осуществляемые через подключение к Интернет сети. Определяют степень вредоносности и передают данные в центр управления. |

| 2 | Аналитическая платформа | Network Detection Response | 13,8% | Непрерывно в режиме реального времени обнаруживают в сети вредоносные активности и программы. После чего самостоятельно изменяют конфигурацию сетевых устройств и замену шлюзов. |

| 3 | Аналитическая платформа поведенческого анализа | User and Entity Behavior Analytics | 11,3% | Обнаруживает угроза атак на рабочую страницу сайтов, благодаря круглосуточному слежению и анализу за поведением пользователей. После чего блокирует скомпрометированных, злонамеренных и /или небрежных пользователей. |

| 4 | Аналитическая платформа раннего анализа | Threat Intelligence Platform | 10% | Обнаруживает мошеннические действия среди клиентов и собственных сотрудников фирмы, в результате отслеживания в режиме реального времени и анализа «обогащенных индикаторов» подозрительной активности. |

| 5 | Платформа мониторинга средств защиты сетевых устройств | Security Information and Event Management | 9,7% | Обнаруживает риски угрожающие конфиденциальности бизнес-информации, за счет анализа в реальном времени событий безопасности, исходящих от сетевых устройств и приложений. Это позволяет снизить количество ложных срабатываний и потерь за счет изменения модулей данных. |

| 6 | Программа автоматического реагирования | Security Orcheestration and Automated Response | 8,8% | Формирует типовые сценарии реагирования на разного рода киберугроз за счет сбора из различных источников данных о событиях в информационной безопасности и их глубокой проработки. |

| 7 | Система мониторинга прикладных приложений | Application Security | 7,6% | Обнаруживает на разных этапах жизненного цикла дефекты и уязвимости в безопасности приложений, таких как проектирование, разработка, развертывание, обновление, обслуживание. |

| 8 | Программа автоматизированного мониторинга бизнес-процессов | Enterprise Resource Planning | 6,3% | Обнаруживает на разных этапах автоматизированного бизнес-процесса найти явные и скрытые угрозы за счет моделирования, мониторинга, контроля и координации потоков данных. |

При этом следует учитывать, что из-за риска деловой репутации большинство крупных компаний скрывают факты и истинные масштабы последствий кибератак, следовательно, представленные показатели могут быть не столь оптимистичными.

Выводы

Обобщая данные таблицы и сведения агентства по расследованию и предупреждению киберпреступлений «Group-IB» можно отметить, что при нарастании в 2021 году объемов интернет-торговли на 30% до 4,98 трлн. руб., интернет-банкинга на 4,4% до 618,4 млн. руб., HTTP-взаимодействий до 24% против ранее прогнозируемых 11% наблюдается снижение доли веб-атак, в результате которых была нарушена основная деятельность организаций. Данные атаки во III квартале 2021 г. составляли порядка 50% от общего объема киберпреступлений, а во III квартале 2022 г. только 37% [1]. Средняя сумма хищений в России сократилась на 31 млн. рублей в 2022 году (с 118 млн. до 93 млн. рублей). Общий объем хищений снизился до 93% от показателя аналогичного периода. Данная позитивная тенденция сформирована, по мнению экспертов Solar JSOC как раз за счет использования технологий ИИ. Однако следует помнить, что любая хакерская атака несет актуальную угрозу не только информационной безопасности, основной деятельности компаний и их финансовому состоянию, но и ущерб интересам государства и личным интересам членов российского общества. Поэтому современным компаниям и обычным гражданам необходимо владеть информацией о существующих тенденциях, способах, методах и принципах осуществляемых кибератак, чтобы выработать собственную стратегию по противодействию киберугрозам и систему собственной информационной безопасности.

Читайте также

Библиографический список

- Актуальные киберугрозы: III квартал 2022 г. // Справочный портал «Positive technologies» опубликовано 05.12.2022 г. официальный сайт. – URL: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2022-q3/

- Берова, Д.М. Кибератаки как угроза информационной безопасности // Пробелы в российском законодательстве. 2018. №2. – С.1-3.

- Буйкевич, М.В., Покусов, В.В., Израилов, К.Е. Способ визуализации моделей системы обеспечения информационной безопасности // Вестник Санкт-Петербургского университета Государственной службы МЧС России. 2018. №3. – С81-91.

- Чесноков, А.Д. Информационная безопасность // StudNet. 2022. №1. – С.478-489.

- Gracheva,A. Information Security // The Newman in Foreign Policy. 2020. Vol. 3, No. 54 (98). pp. 57-59.

References

- Actual cyber threats: III quarter of 2022 [Aktual’nyye kiberugrozy: III kvartal 2022 g.]// Reference portal “Positive technologies” published on 12/05/2022 official website. – URL: https://www.ptsecurity.com/en-us/research/analytics/cybersecurity-threatscape-2022-q3/

- Berova, D.M. Cyber attacks as a threat to information security [Kiberataki kak ugroza informatsionnoy bezopasnosti]// Gaps in Russian legislation. 2018. №2. – P.1-3.

- Buikevich, M.V., Pokusov, V.V., Izrailov, K.E. A method for visualizing models of information security systems [Sposob vizualizatsii modeley sistemy obespecheniya informatsionnoy bezopasnosti]// Bulletin of the St. Petersburg University of the State Service of the Ministry of Emergency Situations of Russia. 2018. №3. – С81-91.

- Chesnokov, A.D. Information security [Informatsionnaya bezopasnost’]// StudNet. 2022. №1. – P.478-489.

- Gracheva, E.A. Information Security [Information Security]// The Newman in Foreign Policy. 2020 Vol. 3, no. 54(98). pp. 57-59.